Railway communication networks and cybersecurity

Marek Kuciński

Mariusz Buława

voestalpine Signaling Poland Sp. z o.o.

Streszczenie: Niezbędnym elementem cyfryzacji kolei jest wykorzystanie sieci telekomunikacyjnych. Zgodnie z normą EN50159 dokonuje się podziału typu sieci na trzy kategorie. Ze względu na rozproszony charakter tych sieci coraz większym wyzwaniem staje się zapewnienie integralności tej komunikacji w kontekście zagrożeń cyberbezpieczeństwa. W artykule omówiono, proponowane przez uznane organizacje (EULYNX) i standardy (EN50159, IEC62443), metody zapewnienia cyberbezpieczeństwa w komunikacji między systemami sterowania ruchem kolejowym.

Słowa kluczowe: sieci kolejowe, telekomunikacja, cyberbezpieczeństwo, EN50159, IEC62443, Eulynx

Abstract: An essential part of the digitization of railroads is the use of telecommunications networks. According to the EN50159 standard, a division of the network type into three categories is made. Due to the distributed nature of these networks, it is becoming increasingly challenging to ensure the integrity of these communications in the context of cyber security threats. This article discusses methods proposed by recognized organizations (EULYNX) and standards (EN50159, IEC62443) to ensure cyber security in communications between railroad control systems.

Keywords: railway networks, telecommunication, cybersecurity, EN50159, IEC62443, Eulynx

Wprowadzenie

Rozwój systemów sterowania ruchem kolejowym nieodłącznie wiąże się z jego cyfryzacją. Coraz częściej instalowane są komputerowe systemy, wyposażone w nowoczesne interfejsy szeregowe – najczęściej zgodne z IEEE 802.3 (Ethernet). Jednym z głównych filarów umożliwiającym adaptację tego systemu jest dostępność sieci telekomunikacyjnych. Możliwość wygodnej wymiany informacji między węzłami systemu sprzyja powszechnej adaptacji sieciowych systemów sterowania. Jednak, ze względu na szczególny charakter tych sieci oraz wpływ przesyłanych nimi informacji na bezpieczeństwo ruchu kolejowego, ustandaryzowano [1] kategoryzację systemów transmisyjnych dzieląc je na 3 poziomy.

Kategorie sieci

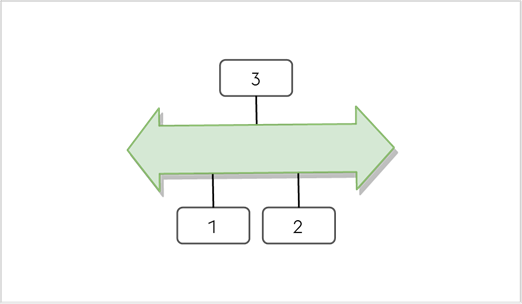

Kategoria 1 – dana sieć (jej architektura i węzły) jest w pełni kontrolowana przez projektanta oraz pozostaje niezmienna w całym cyklu życia.

Rys. 1. Kategoria 1 sieci telekomunikacyjnych zgodnie z EN50159 [1]

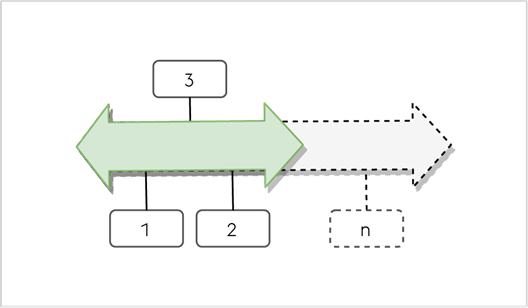

Kategoria 2 – sieci, w których część węzłów może być nieznana w momencie projektowania/integracji systemu lub będą się zmieniać w czasie, jednak nieautoryzowany dostęp do tych sieci można wykluczyć.

Rys. 2. Kategoria 2 sieci telekomunikacyjnych zgodnie z EN50159 [1]

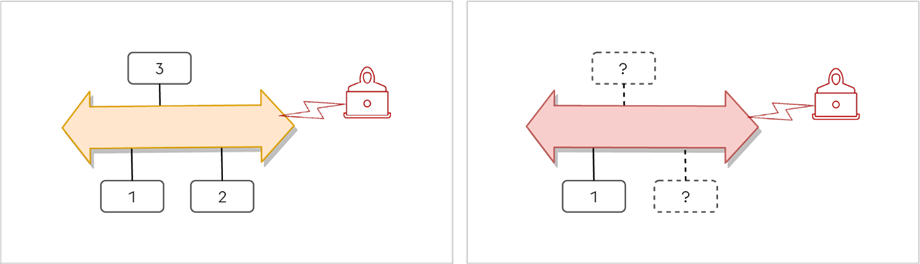

Kategoria 3 – sieci, które są poza kontrolą projektanta/operatora i należy zakładać, że może wystąpić nieautoryzowany dostęp.

Rys. 3. Kategoria 3 sieci telekomunikacyjnych zgodnie z EN50159 [1]

Segmentacja sieci

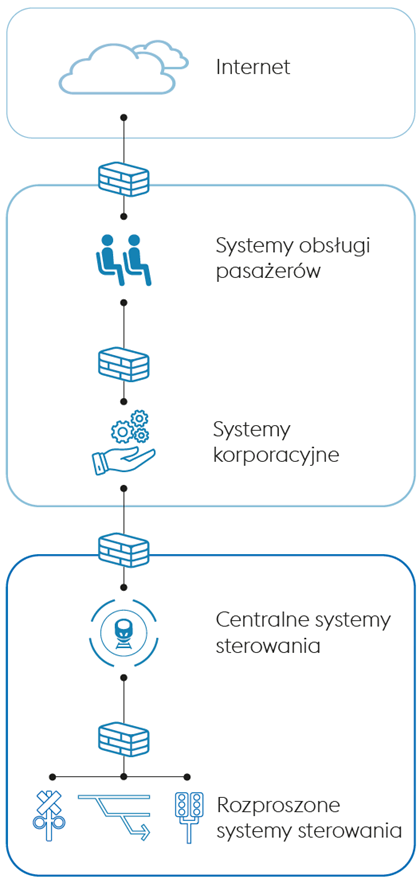

Jedną z powszechnie stosowanych dobrych praktyk jest separacja (segmentacja) systemów transmisyjnych używanych do sterowania ruchem kolejowym, od innych sieci wykorzystywanych w systemie kolejowym. Często bywa to separacja fizyczna, ale coraz częściej stosowana jest segmentacja logiczna (rys. 4).

Rys. 4. Struktura systemu kolejowego z uwzględnieniem separacji sieci

Zagrożenia cyberbezpieczeństwa

W poprzednich latach szeroko przyjętym konsensusem było założenie, że segmentacja sieci oraz prowadzenie ich w duktach znajdujących się na terenach kolejowych są czynnikami wystarczającymi do zaklasyfikowania ich do Kategorii 1 lub 2. Obecna sytuacja geopolityczna i pierwsze symptomy wojny hybrydowej zmuszają do rewizji tego stanowiska. Potwierdzeniem tej potrzeby są coraz częstsze incydenty związane z atakami na infrastrukturę kolejową – dla przykładu kilka najświeższych:

a) atak na poddostawcę rozwiązań ICT dla kolei duńskiej uniemożliwił dostęp maszynistom do systemu wymaganego do prowadzenia pojazdów (2022),

b) ataki na systemy zakupu biletów spowodowały ich niedostępność w Szwecji (2021) i we Włoszech (2022),

c) uszkodzenie infrastruktury komunikacyjnej doprowadziło do zatrzymania ruchu na znacznym obszarze Niemiec (2022).

Tym samym coraz odważniej, w szerokiej dyskusji pojawia się potrzeba ponownej analizy kategoryzacji sieci kolejowych w kontekście nowego otoczenia. Niektóre publikacje branżowe wprost mówią, że system transmisyjny powinien być traktowany jako WAN (ang. Wide Area Network) i skategoryzowany jako klasa 3. Powodem jest fakt, że w sieciach rozległych, o dużej rozpiętości geograficznej, nie można wykluczyć prób celowej ingerencji lub sabotażu. Oznacza to, że systemy sterowania podłączane do takich sieci powinny być odporne na nową klasę zagrożeń.

Wymagania standardów

W normie EN50159 [1] dla sieci kategorii 3 wskazano, że konieczne jest zastosowanie technik kryptograficznych (rozdział 7.3.8). Wskazano przykłady algorytmów hashujących i podpisów cyfrowych, odwołując się do powszechnie przyjętych standardów w celu zapewnienia odporności na typowe ataki, takie jak: powtórzenia, usunięcia, dodania, zmiany kolejności, uszkodzenia, opóźnienia, podrobienia. Jedną z możliwości jest wykorzystanie dodatkowej warstwy ochrony przed celowymi atakami z wykorzystaniem algorytmów kryptograficznych.

Jednocześnie zestaw rozszerzonych wymagań związanych z cyberbezpieczeństwem przedstawiony został w grupie norm IEC62443. Obejmuje ona zagadnienia daleko wykraczające poza ochronę komunikacji, które są poza zakresem tego artykułu. W kontekście wykorzystania sieci komunikacyjnych w przemysłowych systemach sterowania wspomniane normy specyfikują, takie wymagania jak:

- Identyfikacja i autentykacja wszystkich połączonych systemów (SR 1.2).

- Odpowiednia siła wykorzystanych kluczy (SR 1.7, SR 1.8, SR 1.9).

- Ochrona przed atakami metodami siłowymi (SR 1.11).

- Kontrola dostępu z sieci niezaufanych (SR 1.13).

- Ochrona integralności i szyfrowanie komunikacji (SR 3.1, SR 4.3).

- Zarządzanie integralnością sesji (SR 3.8).

- Segmentacja sieci i filtrowanie (SR 5.1, SR 5.2).

- Ochrona przed atakami na dostępność (SR 7.1).

Co ciekawe, norma nie specyfikuje konkretnych rozwiązań, algorytmów technologii. Czytelnik odesłany zostaje do rekomendacji przedstawianych przez NIST SP800-57 [4] czy ustandaryzowanych przez ISO 19790 [5].

Podejście rekomendowane przez EULYNX

Specyfikacja EULYNX [6] definiuje referencyjny model sieci komunikacyjnej (tu zwanej SCS – Subsystem Communication System). Służy ona do połączenia wszystkich usług związanych z funkcjonowaniem systemu sterowania ruchem kolejowym – zarówno do celów operacyjnych, diagnostycznych, jak i utrzymaniowych. Przedstawiono to na rys. 5.